午前3時、携帯電話のアラームが鳴り響いた。サーバーのトラフィックが通常の300倍に急増し、選手が狂ったように落ちたのだ。3人のテクニカルディレクターを茹でハゲにした老ガンとして、私は血と涙の経験を使用して、このセットをまとめるために "黄金の30分 "のための緊急手順 + ルート・アンド・ブランチ・プログラム.

I. 攻撃発生時:コントロールを取り戻す(0~30分)

1.攻撃タイプの迅速な診断

- 対症的 → 攻撃の種類 → 対応ツール

! プレーヤーが一斉にトランジェント/ラグを発生 → UDPフラッディング → トラフィックのクリーニングを有効にする

! ログイン/支払いインターフェース麻痺 → CC攻撃 → インターフェースフロー制限 + 人間による検証

! サーバ接続数フル → TCP SYNフラッド → カーネルチューニング2.緊急時に止血する3つのコツ

- クラウド・バックエンド・セコンド・クリーニング(すべてのベンダーのコンソールで利用可能):

# 攻撃IPセグメントTOP10の一斉遮断(監視ログより抽出)

for ip in $(cat attack_ips.txt | head -10); do

iptables -A INPUT -s $ip -j DROP

完了コア・インターフェース融合

# Nginxのログインインターフェイスのフロー制限 (1IP/sec)

ロケーション /login {

limit_req zone=one burst=5 nodelay;

limit_req_status 429; # 429ステータスコードを返す。

}- オペレーションの格下げリアルタイム・ボイス/ワールド・チャンネルをオフにして、戦闘と支払いのためのコア・リンクを維持する。

致命的な誤解::

✘ やみくもにサーバーを再起動する(ハッカーのバックドアを起動する可能性がある)

✘ 手動でルートを調整する(ネットワーク全体が麻痺しやすい)

II.攻撃一時中断後:鋼鉄の砲身による守備を構築する

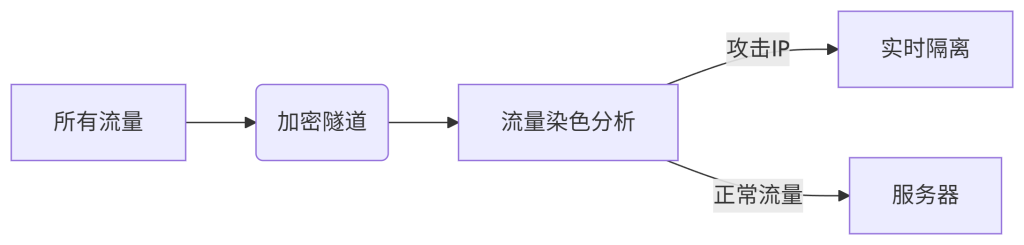

1.プロトコル層の暗号化 - ハッカーから見えないようにする

- 動的鍵交換(DKE)(対立プロトコルの偽造):

// StoneCDN SDK の例:1 時間ごとにキーを変更

StoneSDK.RotateKey(間隔: 3600); - 私的契約の混乱(CDN5のコア技術):

攻撃トラフィックがプロトコルの構造を特定できないように、パケットの特性をランダム化する。

2.システム層の堅牢化 - 根本的な脆弱性を塞ぐ

# アンチSYNフラッドカーネルパラメータ(すべてのLinuxサーバに必須)

echo "net.ipv4.tcp_syncookies=1" >> /etc/sysctl.conf

echo "net.ipv4.tcp_max_syn_backlog=2048" >> /etc/sysctl.conf

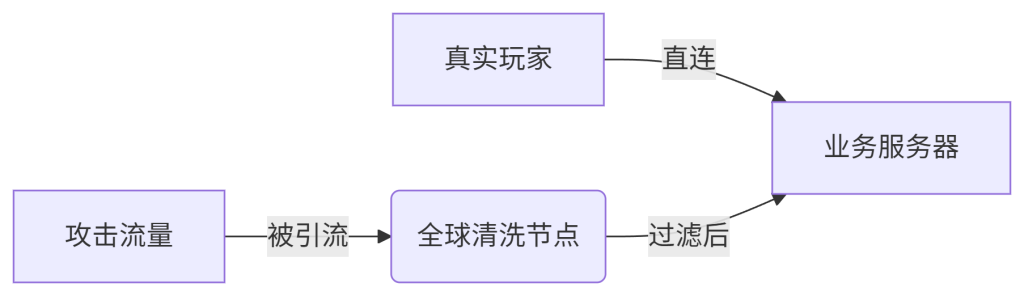

sysctl -p3.アーキテクチャレベルの保護 - ビジネスがオフラインになることはない

- StoneCDNプログラム::

- 最先端: 1000ドルマシン フレームレート低下 <5%、メモリフットプリント18MB

- 適用性中小規模のゲーム/APP(保護上限300Gbps)

CDN5プログラム::

- 最先端510Gbps+ハイブリッド・アタックの場合

- 対価深いチューニングが必要(非同期ロードの競合は手動で修正する必要がある)

III.究極のディフェンス:ビジネス遺伝学による2対1

シナリオ1:中小規模のチームが安定と安心を求める → StoneCDN

- 統合スピード: Unityプラグインを10分でインポート、APIは3つの関数のみ

- 動的劣化弱い攻撃には軽い暗号化(省電力30%)を、強い攻撃にはAES-256を使う。

- コスト比較インジケータ 伝統的な高防御 IPStoneCDN300G 保護 90,000円/月 4800円/月 フレームレート インパクト クリーニング ディレイ 200ms + 千ドルマシン 38 → 36fps

シナリオ2:技術チームが極端なパンチ耐性を追求 → CDN5

- アンチハイブリッド攻撃::

- 510GbpsのUDPフラッド+87万/秒のCC攻撃フルブロック

- 「1台のマシンで1つの秘密」ダイナミック・キー(ハッカーが偽造するコストは20倍高い)

- QUICアクセラレーション::

東南アジアのプレーヤーのレイテンシーが186msから62msへ(リテンション+14%)