凌晨三点,手机告警炸了——服务器流量飙到平时300倍,玩家疯狂掉线。作为熬秃三个技术总监的老炮儿,我用血泪经验总结出这套 「黄金30分钟」应急流程 + 根治方案。

一、攻击爆发时:抢回控制权(0~30分钟)

1. 快速诊断攻击类型

- 症状 → 攻击类型 → 应对工具

! 玩家集体瞬移/卡顿 → UDP洪水 → 启用流量清洗

! 登录/支付接口瘫痪 → CC攻击 → 接口限流+人机验证

! 服务器连接数爆满 → TCP SYN Flood → 内核调优2. 三招紧急止血

- 云后台秒开清洗(所有厂商控制台都有):

# 同时封禁TOP10攻击IP段(从监控日志提取)

for ip in $(cat attack_ips.txt | head -10); do

iptables -A INPUT -s $ip -j DROP

done核心接口熔断

# 在Nginx中对登录接口限流(1IP/秒)

location /login {

limit_req zone=one burst=5 nodelay;

limit_req_status 429; # 返回429状态码

}- 业务降级:关闭实时语音/世界频道,保留战斗和支付核心链路。

致命误区:

✘ 盲目重启服务器(可能触发黑客后门)

✘ 手动调整路由(易导致全网瘫痪)

二、攻击暂停后:打造铁桶防御

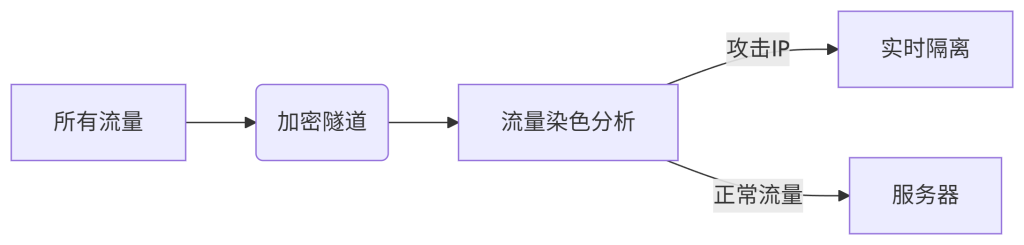

1. 协议层加密——让黑客看不懂

- 动态密钥交换(对抗协议伪造):

// StoneCDN SDK示例:每小时更换密钥

StoneSDK.RotateKey(interval: 3600); - 私有协议混淆(CDN5核心技):

通过随机化数据包特征,使攻击流量无法识别协议结构。

2. 系统层加固——堵死底层漏洞

# 抗SYN Flood内核参数(所有Linux服务器必设)

echo "net.ipv4.tcp_syncookies=1" >> /etc/sysctl.conf

echo "net.ipv4.tcp_max_syn_backlog=2048" >> /etc/sysctl.conf

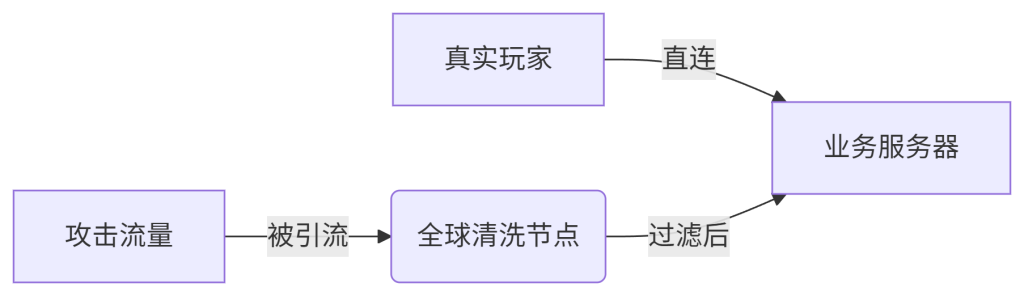

sysctl -p3. 架构级防护——业务永不掉线

- StoneCDN方案:

- 优势:千元机帧率损失<5%,内存占用18MB

- 适用:中小型游戏/APP(防护上限300Gbps)

CDN5方案:

- 优势:扛510Gbps+混合攻击

- 代价:需深度调优(异步加载冲突需手动修复)

三、终极防御:按业务基因二选一

场景1:中小团队求稳省心 → StoneCDN

- 集成速度:Unity插件导入10分钟,API仅3个函数

- 动态降级:攻击弱时用轻量加密(省电30%),强攻击切AES-256

- 成本对比:指标传统高防IPStoneCDN300G防护¥9万/月¥4800/月帧率影响清洗延迟200ms+千元机38→36fps

场景2:技术团队追求极致抗揍 → CDN5

- 抗混合攻击:

- 510Gbps UDP洪水+87万/秒CC攻击全拦截

- “一机一密”动态密钥(黑客伪造成本飙升20倍)

- QUIC加速:

东南亚玩家延迟从186ms→62ms(留存率+14%)